VLAN Hopping Attack

תחילה , נסביר טיפה מזה VLAN בכלל .

הראשי תיבות של VLAN זה Virtual LAN . המטרה שלו לחלק את מתג התקשורת לכמה LANים שתרצו, הVLAN יוצר Broadcast Domain לכל VLAN ובכך יוצר את חלוקת הרשתות הזו, החלוקה הזו היא בעצם לוגית במקום פיזית.

הגדרת ה-Vlanים בשכבה השנייה נעשית ע”פ הפורטים במתג.

ישנם שני סוגים של פורטים:

הראשון – Access – זהו פורט שבכניסה מוסיף תיוג בהתאם ל-Vlan הרלוונטי וביציאה ממנו מוריד את התיוג. פורט זה מיועד בעיקר לתחנות קצה.

השני – Trunk – זהו פורט אשר דרכו יכולות לעבור הודעות מכל ה-Vlanים (כברירת מחדל). במידה ורוצים שפורט זה יעביר רק חלק מההודעות, ניתן לעשות זאת בצורה ידנית.

כברירת מחדל ממשק(פורט) במתג מוגדר כ- Access port, כלומר הוא יכול להיות שייך ל- VLAN אחד בלבד.

לעומת זאת ממשקים שמוגדרים כ- Trunk port מעבירים מידע מ- VLANS רבים. התקפה זו מאפשרת לתוקף לקבל גישה לתעבורת רשת מרשתות VLAN אחרות מאשר ה- VLAN אליו התוקף שייך.

ניתן ליישם VLAN Hopping Attack בשני צורות:

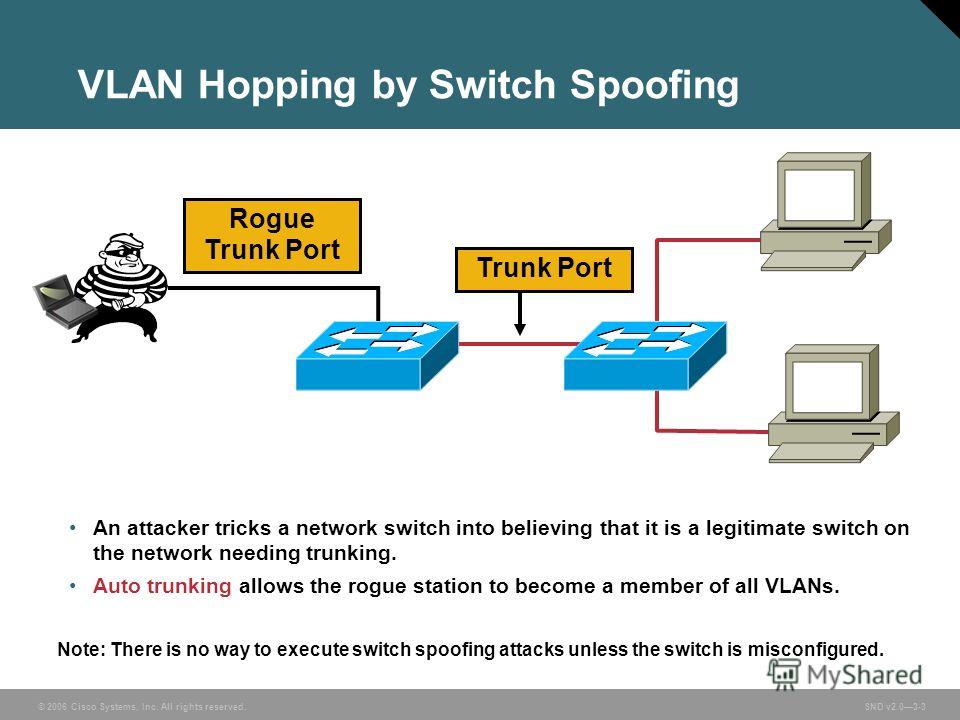

צורה ראשונה – Switch Spoofing Attack:

מה אנחנו מכירים Dynamic Trunk Protocol – DTP – משמש ליצירת Trunk בצורה אוטומטית בין שני מתגים.

ממשק במתג שמחובר למכשיר קצה (מחשב או מדפסת) נמצא בדרך כלל ב- access mode ומכשיר הקצה יקבל גישה רק ל- VLAN אליו הוא שייך. תעבורה מ VLANs אחרים אינם מועברים דרך ממשק זה.

אם התוקף מחובר לממשק במתג אשר מוגדר כ- “dynamic desirable”, “dynamic auto” או “trunk”

והתוקף שולח מהמחשב שלו הודעת Dynamic Trunk Protocol – DTP- , נוצר Trunk link בין המחשב לבין המתג. כך התוקף יכול לצותת למידע מכל VLAN. הערה: במקום מחשב, התוקף יכול לחבר מתג.

הפתרון על קצה המזלג – הגדרת switchport nonegotiate. מה שאומר, אל תשלח ואל תגיב לשום הודעת DTP.

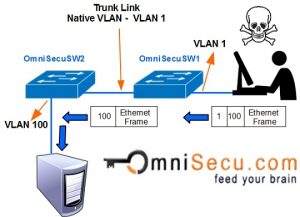

צורה שנייה – Double Tagging Attack:

התקפה זו תעבוד רק אם התוקף מחובר לממשק ששייך ל- Native VLAN.

התוקף משנה את ה- Frame המקורית כדי להוסיף שתי תגים. התג החיצוני של ה- VLAN שלו ותג מוסתר פנימי של VLAN של הקורבן. כאשר ה- Frame מגיע למתג, המתג יכול לראות רק את התג החיצוני של VLAN אליו הממשק באמת שייך. המתג כעת מסיר את התג VLAN החיצוני. כאשר ה- Frame מגיעה למתג הבא, הוא יפתח את ה- Frame ויראה התג השני ויעביר את המידע ל- VLAN השני.

הפתרון על קצה המזלג – הגדרת VLAN משתמש שונה מ Native Vlan .