Private Vlan

היי חברים, מה קורה?

לפני שאתחיל את הפוסט , אני רוצה להודות לכם על התמיכה והרצון ללמוד וללמד. תמשיכו להפיץ ולשתף את הפוסטים .

פוסט חדש בתחום אבטחת מידע ורשתות נתונים.

הנושא שלנו היום הוא Private Vlan . בואו נתחיל !

פתרון ה Private Vlan נוצר על מנת לאפשר פתרון אבטחתי בין תקשורת של רכיבים תחת אותו Layer 2 Domain, כלומר תחת אותו ה Vlan. ציודי קצה הנמצאים תחת אותו Vlan כגון משתמשים יכולים לתקשר אחד עם השני בצורה חופשית, כלומר, מבחינה אבטחתית ניתן לגשת מכל מחשב לכל מחשב אחר שנמצא תחת אותו התחום מה שיוצר בעיותיות מבחינת אבטחת מידע.

רעיון ה PVLAN הינו לבודד ציודי קצה שנמצאים תחת אותו ה Vlan ולשלוט בצורת התקשורת ביניהם, כלומר למנוע מציודים שנמצאים תחת אותו ה Vlan לתקשר ובכך להגביר את רמת אבטחת המידע ברשת .בעצם ע”י הגדרת Vlan ראשי ו – Vlan-ים משניים המשוייכים ל Vlan הראשי אנחנו נוכל ליצור Sub Vlans בעלי תפקידים שונים שיאפשרו לנו את השליטה על התקשורת של תחנות הקצה.

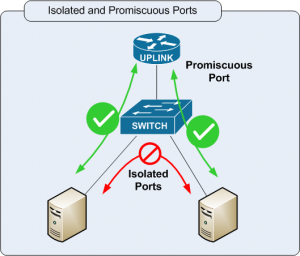

א) Isolated – נקודות הקצה המשוייכות ל-VLAN הזו לא מסוגלות לתקשר אחד עם השניה, וכמו כן לא מסוגלות לתקשר עם נקודות קצה המשוייכות ל-VLAN Private אחרת.

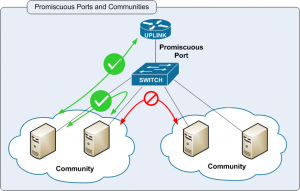

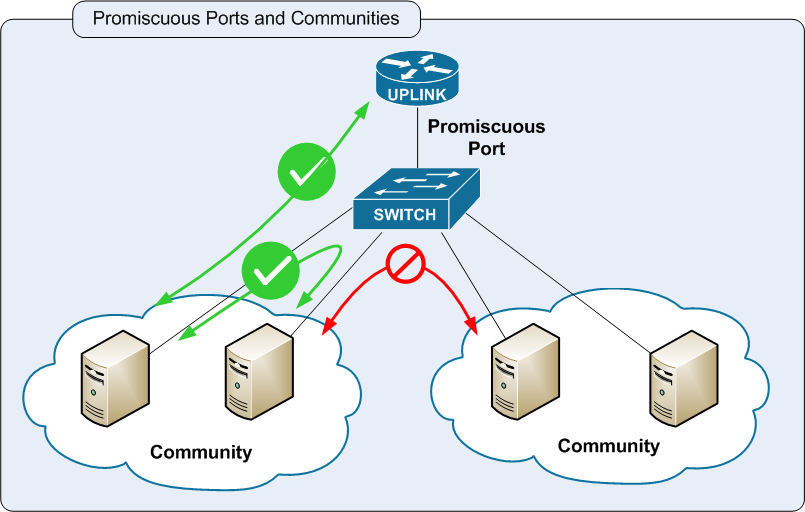

ב) Community – נקודות הקצה המשוייכות לאותה VLAN Community מסוגלות לתקשר אחת עם השניה אך לא מסוגלות לתקשר עם Community נוספת או עם ה-Isolated.

ג) Promiscuous – הפורט ה”מופקר” מסוגל לתקשר עם כל נקודות הקצה המשוייכות לאותה Primary.

ה Promiscuous מסוגל לתקשר עם כל Community ועם כל Isolated.

פורט זה יהיה בדרך כלל לכיון ה DG . שזה יכול להיות רכיב שכבה שלישית כגון: FW או נתב.

שלבי הגדרה עקרוניים:

1. הגדירו את מצב ה-VTP של המתג ל-Transparent.

2 .צרו את ה-VLANS Secondary.

3 .צרו את ה-VLAN Primary.

4. שייכו את ה Secondary VLANS-ל mapping) Primary).

5 .הגדירו פורטים כ-Isolated או Community.

6 .שייכו את הפורטים לצמד VLAN Secondary-Primary.

7 .הגדירו פורט כ-Promiscuous.

8 .שייכו את ה-Promiscuous לצמד ה-VLAN Secondary-Primary.

*בפוסט זה יש מושגים שנלמדו בפוסטים קודמים. אם יש שאלות כמובן שיותר מאשמח לענות ולעזור*

ממליץ לבנות מעבדה ב Eve-NG או ב GNS3 ולהתנסות בחומר הנלמד.

המון בהצלחה ולילה מצוין!!